Giả mạo Email là một chiến thuật phổ biến được tin tặc sử dụng trong các chiến dịch lừa đảo, bởi người dùng có nhiều khả năng truy cập Email khi nghĩ rằng nó đã được gửi bởi một nguồn hợp pháp hoặc quen thuộc. Bài báo này phân tích việc giả mạo địa chỉ Email của người gửi thông qua việc thay đổi tiêu đề của người gửi, nơi cung cấp thông tin và địa chỉ của người gửi Email.

Giao thức truyền Email đơn giản (Simple Mail Transfer Prototcol - SMTP) là giao thức truyền Email trong mạng TCP/IP. SMTP không cung cấp khả năng bảo vệ chống giả mạo, vì thế việc giả mạo địa chỉ của người gửi khá dễ dàng. Trên thực tế, tất cả những gì tin tặc cần chỉ là một công cụ để lựa chọn tên mà Email sẽ gửi đi. Đó có thể là một ứng dụng Email bất kỳ, một tiện ích hoặc một tập lệnh được công khai trên mạng.

Giả mạo email được sử dụng trong các cuộc tấn công có chủ đích nhắm vào các tổ chức. Tin tặc sử dụng kỹ thuật này để thuyết phục nạn nhân tin rằng Email mà họ nhận là được gửi đến từ một người gửi đáng tin cậy và thúc đẩy người nhận thực hiện một hành động cụ thể, chẳng hạn như nhấp chuột vào đường dẫn liên kết lừa đảo, chuyển tiền, tải xuống một tệp tin độc hại… Để tăng thêm độ tin cậy, tin tặc có thể sao chép thiết kế và phong cách của Email của một người gửi cụ thể, nhấn mạnh tính cấp thiết của các hành động cần người nhận thực hiện và sử dụng các kỹ thuật xã hội khác.

Trong một số trường hợp, Email giả mạo là một phần của cuộc tấn công mạng nhiều giai đoạn, trong đó giai đoạn đầu tiên của cuộc tấn công yêu cầu không để xảy ra các hành động đáng ngờ nào với nạn nhân.

Giả mạo tên miền hợp lệ

Hình thức đơn giản nhất của kỹ thuật này là giả mạo tên miền hợp lệ. Điều này liên quan đến việc chèn tên miền của tổ chức bị giả mạo vào tiêu đề của trường gửi, khiến người dùng cực kỳ khó phân biệt Email giả với Email thật.

Để chống giả mạo, một số phương pháp xác thực Email đã được tạo ra để nâng cao và bổ sung cho nhau như SPF, DKIM và DMARC. Bằng nhiều cách khác nhau, các cơ chế này xác minh rằng Email thực sự được gửi từ những địa chỉ hợp lệ.

- SPF cho phép chủ sở hữu tên miền của Email giới hạn một tập hợp các địa chỉ IP có thể gửi từ tên miền này và cho phép máy chủ kiểm tra xem địa chỉ của người gửi có được chủ sở hữu tên miền ủy quyền hay không. Tuy nhiên, SPF không kiểm tra tiêu đề của người gửi mà là tên miền của của người gửi được chỉ định trong bao thư SMTP, được sử dụng để truyền tải thông tin về đường đi của Email giữa ứng dụng Email, máy chủ Email và không được hiển thị cho người nhận.

- DKIM giải quyết vấn đề xác thực người gửi bằng chữ ký số được tạo trên cơ sở khóa cá nhân được lưu trữ trên máy chủ của người gửi. Khóa công khai để xác thực chữ ký được đặt trên máy chủ DNS chịu trách nhiệm về tên miền của người gửi. Trong thực tế, Email được gửi từ một tên miền khác, chữ ký sẽ không hợp lệ. Tuy nhiên, tin tặc vẫn có thể gửi một Email giả mạo mà không có chữ ký DKIM và Email sẽ không thể xác thực.

- DMARC (Domain-based Message Authentication, Reporting and Conformance) được sử dụng để kiểm tra tên miền trong trường gửi (From) so với tên miền được xác thực bởi DKIM/SPF. Với DMRAC, một Email có tên miền giả mạo sẽ không được xác thực. Tuy nhiên, nếu chính sách nghiêm ngặt, DMARC cũng có thể chặn các Email mong muốn.

Giả mạo tên hiển thị

Tên hiển thị là tên của người gửi được hiển thị trong phần người gửi trước địa chỉ Email. Trong trường hợp Email của các công ty, thường là tên thật của cá nhân hoặc bộ phận có liên quan.

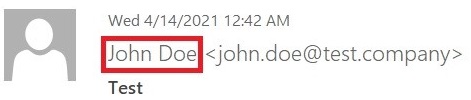

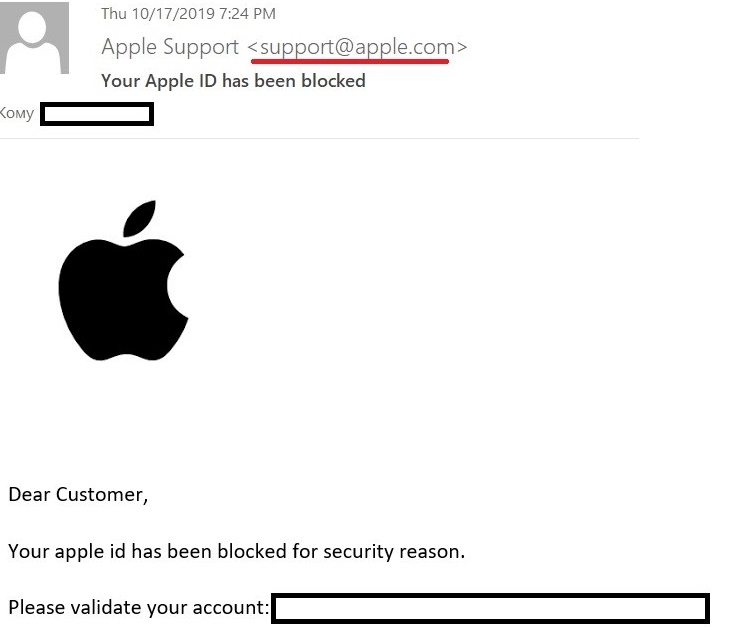

Hình 1: Giả mạo tên hiển thị

Để làm cho Email bớt lộn xộn đối với người nhận, nhiều ứng dụng Email ẩn địa chỉ của người gửi và chỉ hiển thị tên hiển thị. Điều này cho phép tin tặc thay thế tên, nhưng để lại địa chỉ thực của chúng ở trong trường gửi và địa chỉ này thường được bảo vệ bằng chữ ký DKIM, SPF, vì vậy các cơ chế xác thực sẽ cho rằng Email này là hợp lệ.

Giả mạo "ma"

Hình thức phổ biến nhất của phương pháp trên được gọi là giả mạo "ma". Tin tặc giả mạo tên của một người hoặc công ty và địa chỉ Email của người gửi.

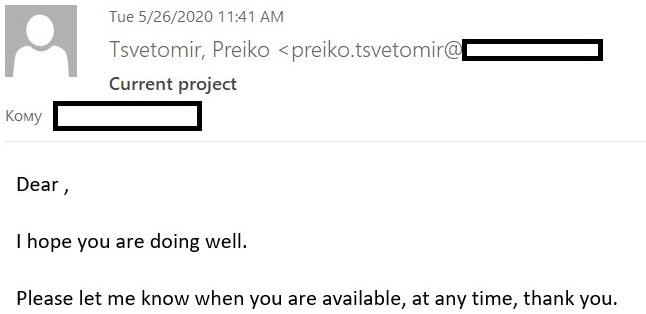

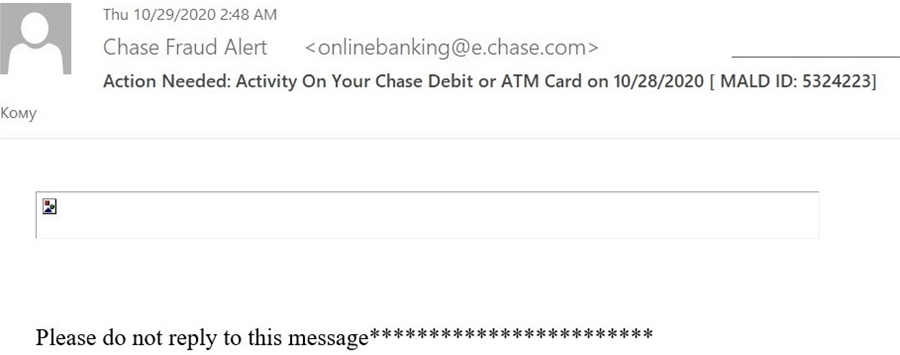

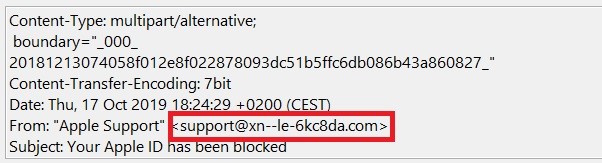

Hình 2: Giả mạo ma – phần Email được hiển thị với người dùng

Thực tế thì Email này được gửi đến từ một địa chỉ hoàn toàn khác biệt (cụ thể nó được gửi đến từ notification@cliniko[.]com, chứ không phải là onlinebanking@e[.]chase[.]com.

Hình 3: Giả mạo ma – Phần nội dung chi tiết của Email

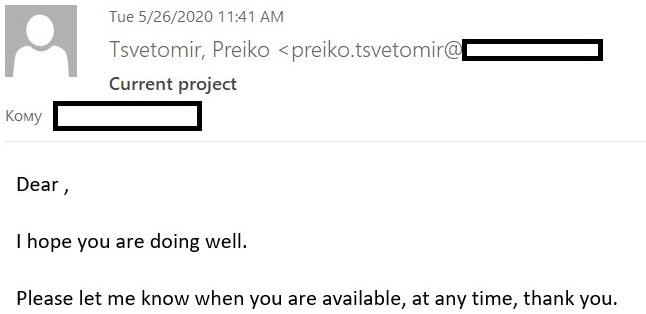

Giả mạo Active Directory

Giả mạo Active Directory (AD) là một hình thức khác của giả mạo tên hiển thị, nhưng không giống với giả mạo ma, nó không liên quan đến việc chỉ định địa chỉ gửi giả mạo như một phần của tên. Hơn nữa, địa chỉ mà tin tặc gửi Email có tên của người bị giả mạo.

Giả mạo Email – Các cách tin tặc mạo danh người gửi hợp pháp

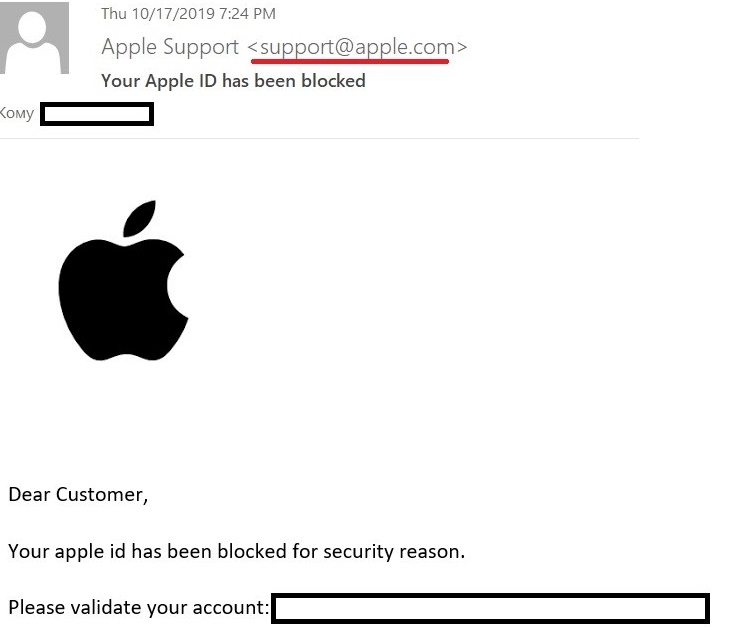

Hình 4: Giả mạo Active Directory

Phương pháp này đơn giản hơn phương pháp giả mạo ma, nhưng một số tin tặc vẫn thích sử dụng nó vì một số lý do khác nhau. Với phương pháp giả mạo ma, đầu tiên, nếu ứng dụng Email tại phía người nhận hiển thị toàn bộ nội dung của trường gửi, thì địa chỉ của người gửi sẽ được hiển thị 2 lần, điều này sẽ khiến người dùng nghi ngờ hơn so với địa chỉ tên miền công cộng. Thứ hai, về mặt kỹ thuật, giả mạo ma dễ bị chặn hơn với các bộ lọc Email rác như: đánh dấu spam đối với các email mà tên người gửi được hiển thị có chưa địa chỉ email.

Giả mạo gần giống tên miền

Các cuộc tấn công tinh vi hơn sử dụng các tên miền được đăng ký đặc biệt, tương tự hoặc gần giống như tên miền của mục tiêu giả mạo. Điều này đòi hỏi tin tặc phải nỗ lực nhiều hơn trong việc tìm và mua một tên miền cụ thể, sau đó thiết lập Email, chữ ký DKIM/SPF và xác thực DMARC trên tên miền đó, việc này khó khăn hơn so với việc chỉ sửa đổi một chút ở trường gửi (From) để giả mạo. Nhưng việc thiết lập thành công với tên miền gần giống tên miền của nạn nhân sẽ gây ra nhiều khó khăn, phức tạp cho người nhận trong việc phát hiện Email giả mạo.

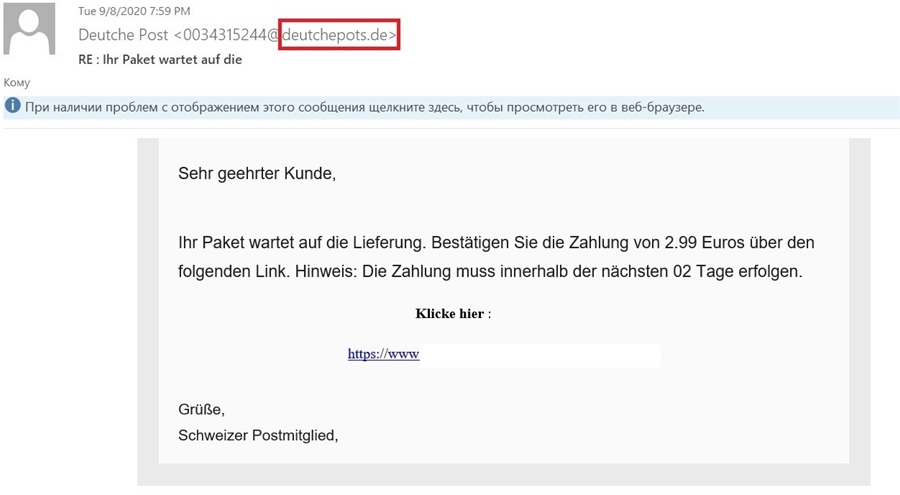

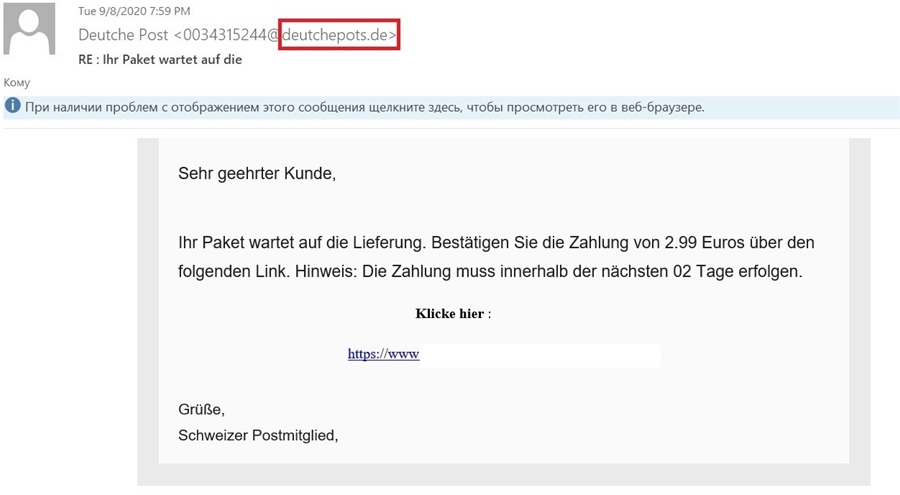

Một tên miền tương tự như tên miền của tổ chức đang bị giả mạo, nhưng có một vài thay đổi nhỏ. Ví dụ, trong hình 5 là Email đến từ deutschepots[.]de, có thể bị nhầm lẫn với tên miền Email của công ty Đức là Deusche Post (deuschepost.de). Nếu người dùng nhấp vào liên kết trong một email như vậy và trả tiền để giao nhận một bưu kiện, người dùng không chỉ mất 3 Euro mà còn tiết lộ chi tiết thẻ của mình cho những tin tặc.

Hình 5: Giả mạo tên miền có tính chất tương tự

Tuy nhiên, khi người dùng chú ý thì họ có thể phát hiện ra các tên miền sai chính tả. Nhưng trong một số trường hợp nhất định, người nhận khó có thể không nhận biết sự khác biệt trong tên miền của Email mà họ nhận được.

Giả mạo Unicode

Giả mạo Unicode là một kiểu giả mạo trong đó một ký tự ASCII trong tên miền được thay thế bằng một ký tự vật lý tương tự từ bộ Unicode. Việc hiểu kỹ thuật này đòi hỏi sự hiểu biết về cách chuyển đổi các tên miền sử dụng các ký tự không phải La-tinh (ví như có dấu sắc ‘). Để sử dụng chúng, Punycode đã được tạo ra một phương pháp chuyển đổi các ký tự Unicode sang biểu diễn mã hóa tương thích ASCII (ACE), bao gồm các chữ cái trong bảng chữ cái Latinh, dấu gạch ngang và số từ 0 đến 9. Đồng thời, rất nhiều trình duyệt và ứng dụng Email điện tử hiển thị phiên bản Unicode của tên miền. Ví dư như tên miền Nga này:

касперский.рф được chuyển đổi sang xn--80akjebc7ajgd.xn--p1ai

Tuy nhiên, trong trình duyệt người dùng rất có thể sẽ thấy касперский.рф. Vì công nghệ này cung cấp mã hóa một phần (các ký tự riêng lẻ được mã hóa, không phải mã hóa theo chuỗi), tên miền có thể chứa cả ký sự ASCII và Unicode, mà tin tặc tích cực sử dụng.

Giả mạo Email – Các cách tin tặc mạo danh người gửi hợp pháp

Hình 6: Giả mạo Unicode với tên miền apple.com

Ở hình 6, Email được xem như gửi từ tên miền apple.com. Nó có vẻ hợp lệ và email đã thông qua được các bước xác thực. Nếu người nhận không nghi ngờ và nhấp vào liên kết trong Email sẽ được đưa đến một trang web giả mạo yêu cầu cung cấp chi tiết tài khoản của họ.

Đi sâu vào chi tiết của tiêu đề Email (có thể được thực hiện trong hầu hết các ứng dụng Email dành cho máy tính và phiên bản web của dịch vụ Mail) sẽ cho biết chúng ta thấy một Email hoàn toàn khác biệt về địa chỉ Gửi (From).

Giả mạo Email – Các cách tin tặc mạo danh người gửi hợp pháp

Hình 7: Tên miền thực tế trong Punycode

Thực tế là tên miền apple.com ở hình 6 sẽ trông rất khác trong Punycode, vì ba ký tự đầu tiên trên thực tế là các chữ cái Cyrillic “a” và “p”. Nhưng ứng dụng Email đã chuyển đổi biểu diễn Punycode đó thành Unicode để thuận tiện cho người dùng và dẫn đến sự hiện thị của apple.com

Cần lưu ý rằng, một số ứng dụng Email có báo cáo người dùng về các ký tự không theo chuẩn được sử dụng trong tên miền hoặc thậm chí hiển thị Punycode trong trường gửi (From). Tuy nhiên, các cơ chế bảo vệ như vậy sẽ không phổ biến, dẫn tới rơi vào tay tin tặc.

Kết luận:

Có rất nhiều cách tin tặc sử dụng để thuyết phục người nhận Email được gửi từ một nguồn tin cậy. Một số trong số các cách này có vẻ khá đơn giản nhưng cũng cho phép tin tặc vượt qua xác thực. Đồng thời, kỹ thuật giả mạo được sử dụng để thực hiện nhiều loại tấn công khác nhau, từ lừa đảo thông thường đến xâm nhập Email doanh nghiệp một cách nâng cao. Ngoài ra, đây có thể chỉ là một bước trong cuộc tấn công có chủ đích tinh vi. Thiệt hại từ việc giả mạo Email có thể từ đánh cắp danh tính đến ngừng hoạt động của tổ chức, mất danh tiếng và tổn thất tài chính.

Theo http://antoanthongtin.vn - Trọng Huấn

.jpg)

.jpg)

Viết bình luận